阻止SYN Flood攻击

SYN Flood攻击介绍

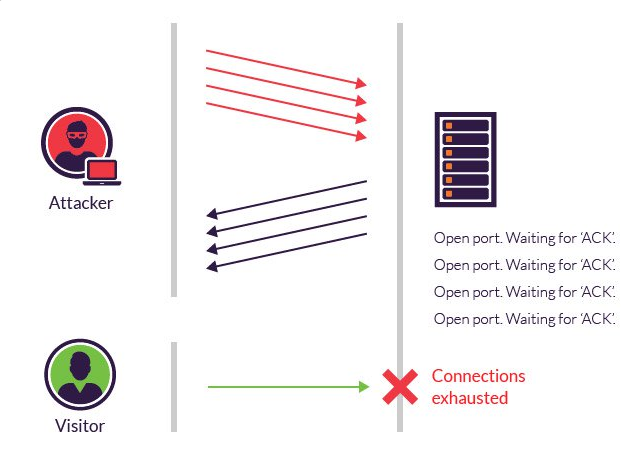

SYN Flood攻击是一种拒绝服务 (DoS) 攻击,攻击者向目标服务器发送大量 SYN 请求,以半开连接压垮目标服务器,这会消耗服务器资源,阻止合法用户建立连接。这种攻击会破坏服务并降低网络性能,使其成为网络攻击中常用的方法。

SYN Flood 攻击对网络安全的影响可能非常严重:

• 资源耗尽:服务器的资源(例如内存和处理能力)因大量半开连接而不堪重负,无法处理合法请求。

• 服务中断:由于服务器难以管理大量 SYN 请求,合法用户可能会遇到延迟增加或服务完全不可用的情况。

• 网络拥塞:过多的流量会导致网络拥塞,进一步降低性能和可靠性。

4G路由器如何检测和缓解SYN Flood攻击

4G路由器在检测和缓解 SYN Flood攻击方面可以发挥至关重要的作用。

4G路由器如何检测SYN Flood 攻击

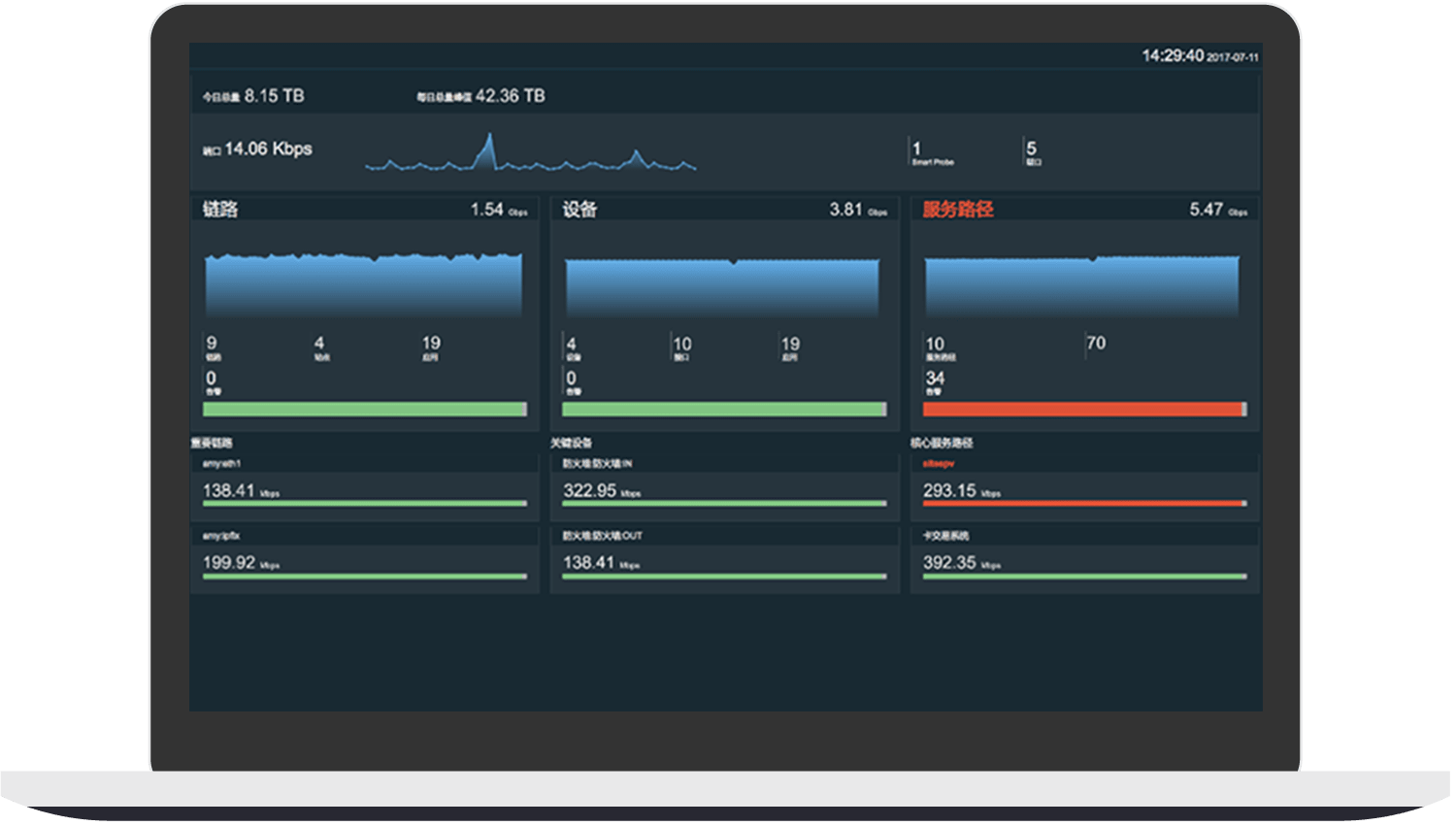

流量监控:4G路由器包含监控网络流量的功能,通过跟踪 SYN 数据包的数量和识别流量峰值是否偏离正常流量模式的峰值来检测是否存在SYN Flood 攻击。

异常检测系统:4G路由器配备了基于行为的异常检测系统,可以识别异常流量模式,例如半开放连接的突然增加,这是 SYN Flood攻击的特征,就将这种行为标为SYN Flood攻击。

4G路由器如何缓解SYN Flood 攻击

速率限制:路由器在给定时间范围内接受的 SYN 请求数量设置阈值,通过限制传入连接的速率,路由器可以防止其资源被大量 SYN 数据包淹没。

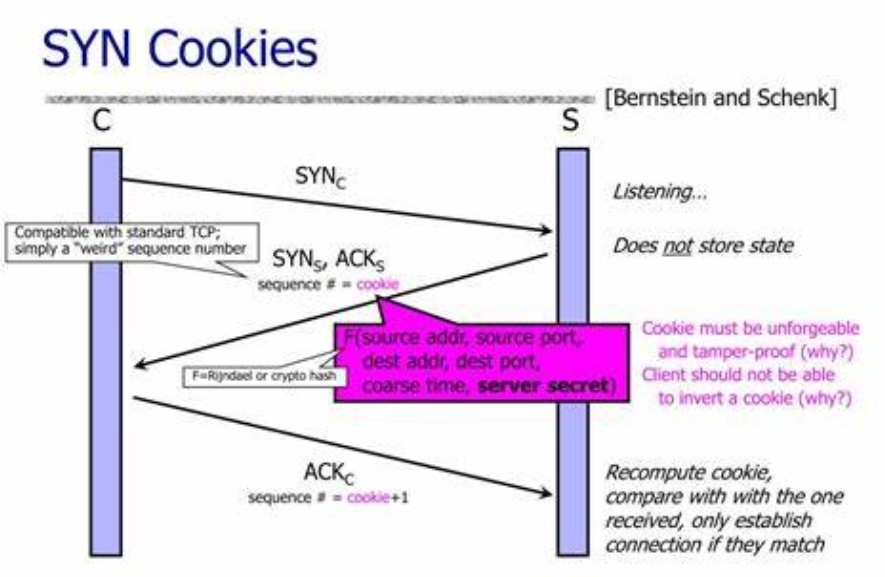

SYN Cookies:在SYN Flood期间,攻击者在未完成TCP握手的情况下向服务器发送大量SYN请求,导致服务器资源不堪重负,SYN cookie 通过将连接信息编码到 SYN-ACK 数据包的 TCP 序列号中来提供帮助。这允许服务器推迟资源分配,直到收到最终的 ACK,从而确保只有合法连接才会消耗资源。该技术通过保留资源和维护服务可用性来增强服务器抵御此类攻击的能力。

防火墙:将防火墙配置为阻止SYN flood攻击,对检测到的SYN flood攻击ip及流量进行阻止。

通过这些技术,4G路由器可以有效检测和缓解SYN Flood攻击,保证网络的稳定性和安全性。这些措施有助于维持服务可用性并防止此类攻击造成的潜在中断。

测试4G路由器SYN 泛洪防护功能

本测试的目的是评估4G路由器SYN Flood防护能力的有效性。通过测试路由器检测和缓解SYN Flood攻击的能力,我们可以评估其对网络性能的影响并确保网络的安全。

1. 测试环境:

硬件和软件要求

4G路由器:惠志科技的4G路由器

攻击工具: hping3

测试设备:攻击机:ubuntu 192.168.225.73 靶机:win11 192.168.225.95

网络拓扑

路由器设置:惠志科技的4G路由器通过WAN口有线连接到互联网和本地网络。

攻击设备:运行hping3的攻击机来模拟SYN Flood攻击。

目标设备:靶机通过以太网口与惠志科技的4G路由器的LAN口进行连接

2. 测试场景:

正常条件:在没有任何攻击的情况下测量网络性能。

低强度攻击:使用中等数量的 SYN 数据包模拟SYN Flood的情况下测量网络性能。

高强度攻击:增加SYN数据包的数量来测试路由器的抗高强度攻击能力。

长期攻击:在较长时间内进行持续的 SYN 泛洪以评估路由器长期性能。

3. 测试步骤及其结果:

1. 正常条件

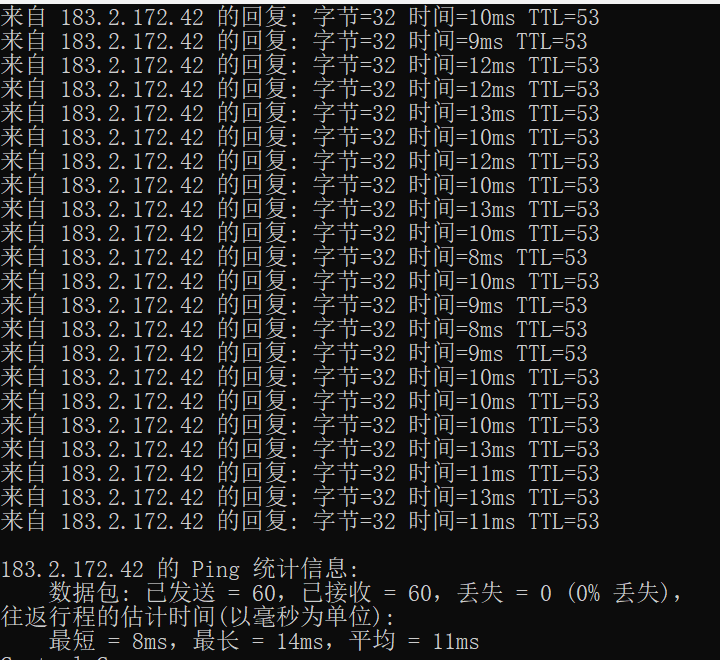

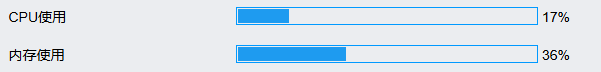

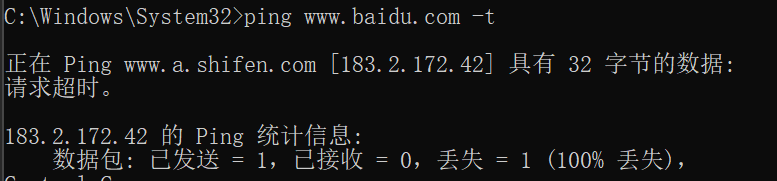

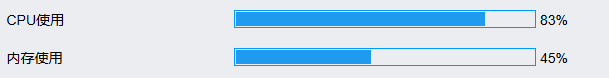

在不发动SYN Flood攻击的情况下,通过路由器系统网站观察CPU 和内存使用情况,通过ping www.baidu.com命令查看网络数据包丢失和连接成功率。

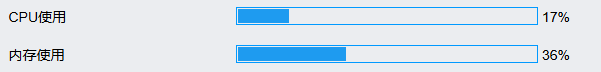

路由器防火墙禁用阻止SYN Flood攻击,攻击机不发起SYN Flood攻击时,查看路由器CPU 和内存使用情况、数据包丢失和连接成功率,结果如下:

路由器防火墙启用阻止SYN Flood攻击,攻击机不发起SYN Flood攻击时,查看路由器CPU 和内存使用情况、数据包丢失和连接成功率,结果如下:

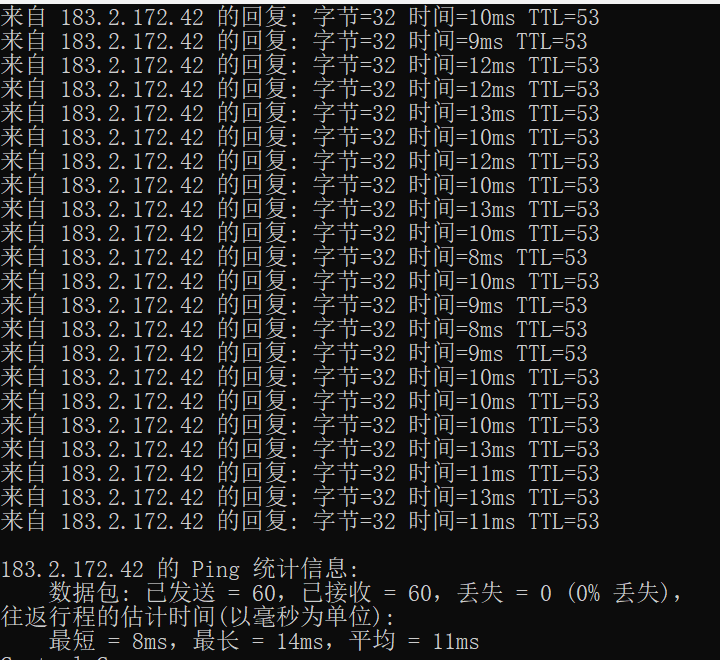

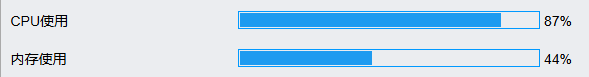

2. 低强度攻击

在攻击设备上执行以下命令启动低强度SYN Flood:sudo hping3 -S -i u500 -p 80 –rand-source 192.168.225.95

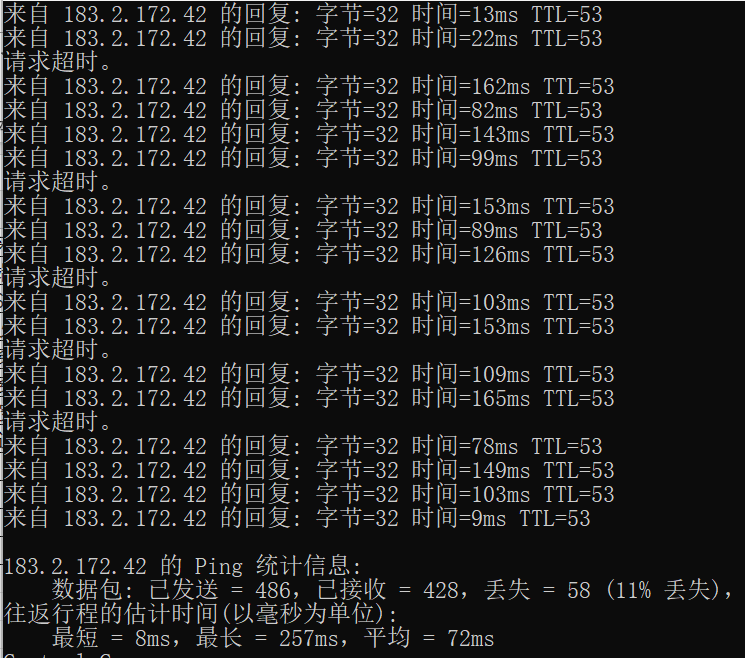

通过路由器系统网站观察CPU 和内存使用情况,通过ping www.baidu.com命令查看网络数据包丢失和连接成功率。

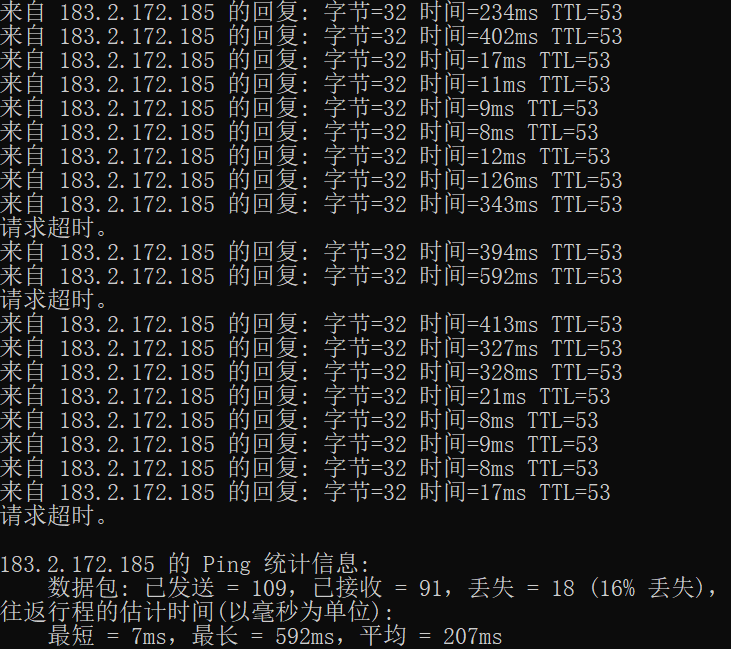

路由器防火墙禁用阻止SYN Flood攻击,攻击机发起SYN Fflood攻击时,查看路由器CPU 和内存使用情况、数据包丢失和连接成功率,结果如下:

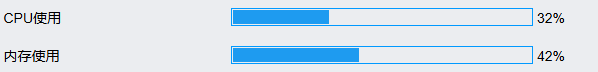

路由器防火墙启用阻止SYN Flood攻击,攻击机发起SYN Flood攻击时,查看路由器CPU 和内存使用情况、数据包丢失和连接成功率,结果如下:

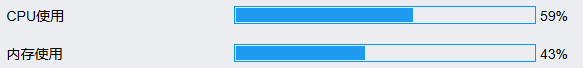

3. 高强度攻击

在攻击设备上提高hping3命令中的数据包速率来模拟高强度攻击:sudo hping3 -S -i u200 -p 80 –rand-source 192.168.225.95

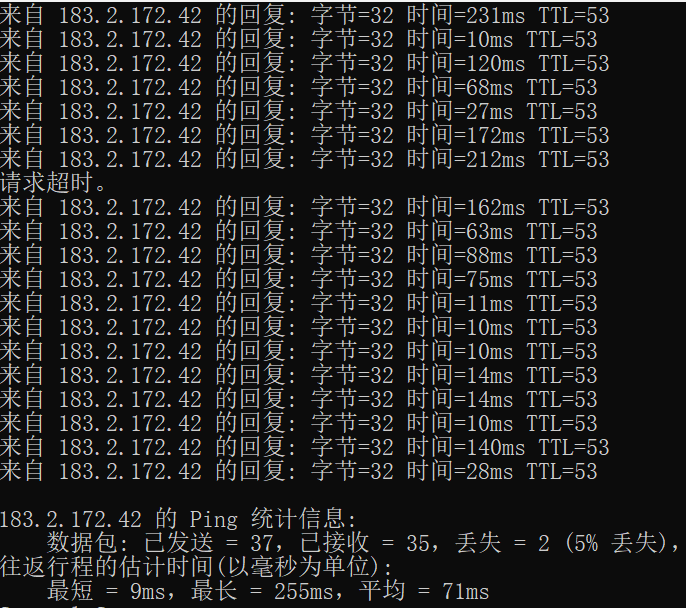

通过路由器系统网站观察CPU 和内存使用情况,通过ping www.baidu.com命令查看网络数据包丢失和连接成功率。

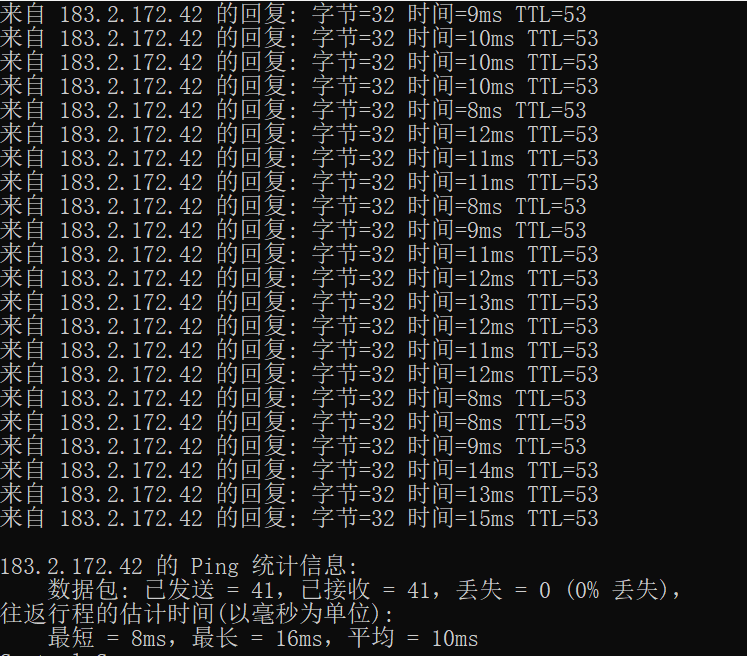

路由器防火墙禁用阻止SYN Flood攻击,攻击机发起SYN Flood攻击时,查看路由器CPU 和内存使用情况、数据包丢失和连接成功率,结果如下:

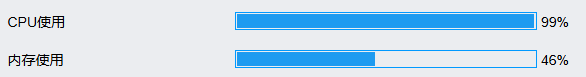

路由器防火墙启用阻止SYN Flood攻击,攻击机发起SYN Flood攻击时,查看路由器CPU 和内存使用情况、数据包丢失和连接成功率,结果如下:

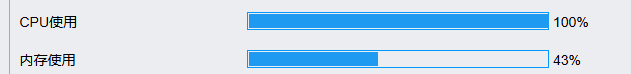

4. 长时间攻击

在攻击设备上长时间保持高强度攻击(30分钟)。

通过路由器系统网站观察CPU 和内存使用情况,通过ping www.baidu.com命令查看网络数据包丢失和连接成功率,持续监控网络性能指标和路由器的响应。

路由器防火墙禁用阻止SYN Flood攻击,攻击机发起SYN Flood攻击时,查看路由器CPU 和内存使用情况、数据包丢失和连接成功率,结果如下:

路由器防火墙启用阻止SYN Flood攻击,攻击机发起SYN Flood攻击时,查看路由器CPU 和内存使用情况、数据包丢失和连接成功率,结果如下:

结果与分析

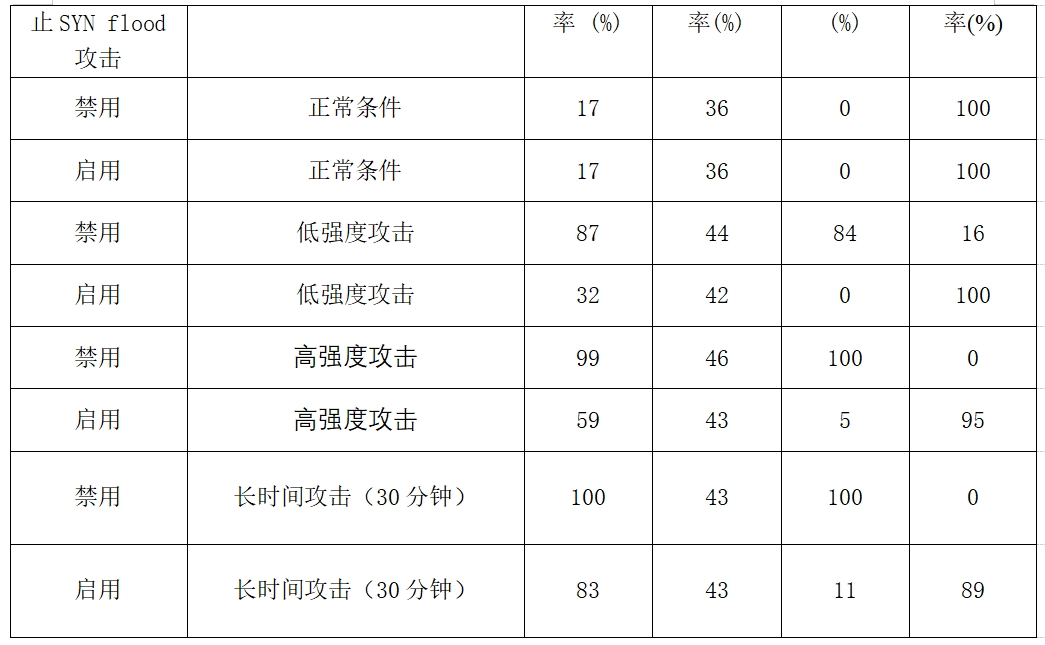

数据展示:

为了清晰起见,将收集到的数据组织成表格:

分析

正常条件:

CPU 和内存使用率:无论启用还是禁用 SYN 泛洪保护,两者都保持较低水平(17% CPU,36% 内存)。

丢包和连接成功率:两种场景均无丢包,连接成功率100%。

低强度攻击:

无保护:CPU 使用率飙升至 87%,数据包丢失 84%,连接成功率仅为 16%。

有保护:CPU使用率大幅下降至32%,无丢包,连接成功率100%。

高强度攻击:

无保护:CPU 使用率几乎达到 99%,丢包率为 100%,连接成功率为 0%。

有了保护:CPU使用率降低到59%,丢包率只有5%,连接成功率高达95%。

长时间攻击:(30 分钟)

无保护:CPU 使用率达到 100%,丢包率 100%,连接成功率 0%。

有保护:CPU 使用率为 83%,丢包率为 11%,连接成功率为 89%。

SYN Flood 防护的有效性:启用 SYN Flood 防护可显着降低 CPU 使用率和数据包丢失,同时保持高连接成功率,即使在高强度和长时间的攻击下也是如此。

服务可用性:惠志科技的4G路由器在启用SYN Flood防护的情况下,有效维护服务可用性,展现出强大的减轻SYN Flood攻击影响的能力。

总结

根据测试结果可以观察到,攻击者计算机通过4G路由器向目标服务器发送 SYN Flood数据包,在4G路由器上启用SYN Flood保护可降低 CPU 使用率,最大程度地减少数据包丢失并在受到攻击时保持高连接成功率,从而显着增强网络的恢复能力,这种保护可确保有效处理合法流量,防止服务中断并维持网络性能。由此可见,惠志科技的4G路由器可以减轻SYN Flood攻击的影响并提供稳定、安全的网络环境。